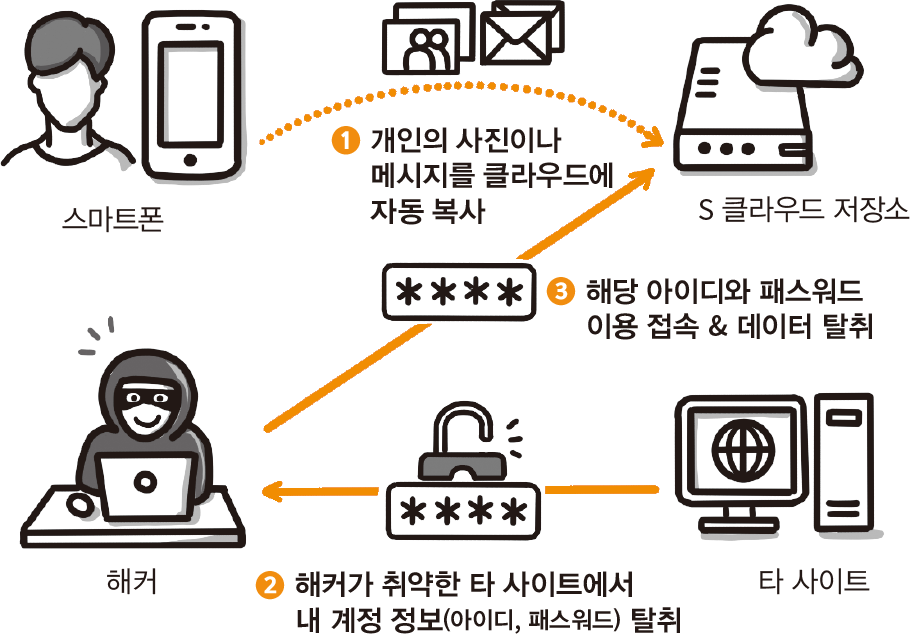

만약 아이디와 비밀번호가 그대로 도난당했다면 어떨까요? 대표적인 사례로, 2020년 1월에 발생한 연예인 A씨의 스마트폰 해킹 사건이 많이 알려져 있습니다. 일부 연예인들의 개인정보가 해킹당해 해커에게 유출 협박을 받는 사건이 이어지고, 특히 연예인 A씨의 경우 타인과 주고받았다는 내용의 문자 메시지와 사진이 유출되며 2차 피해로 확산되었습니다. 관련 연예인은 해당 내용이 구설에 오르며 이미지에 커다란 손상을 받게 되었습니다. 바로 크리덴셜 스터핑이라는 방식을 통해서 말입니다.

크리덴셜 스터핑(Credential Stuffing)은 유출된 아이디와 패스워드를 여러 웹사이트나 애플리케이션에 대입해 로그인이 되면 개인정보나 자료를 유출하는 공격 기법입니다.

해당 사건은 기존에 다른 사이트에서 사용하던 아이디와 패스워드가 도용되어 스마트폰에서 백업(별도의 저장소에 분리하여 저장하는 기법)된 문자 메시지를 S사의 클라우드(외부에 존재하는 데이터 저장소)에 접속해서 가져오는 방식의 공격이었습니다.

증상

■ 해외에서 로그인을 시도했다는 알람을 받게 됩니다.

■ 여러 개의 사이트에서 유출된 아이디와 비밀번호로 계속해서 피해가 발생합니다.

■ 커뮤니티나 SNS가 연동된 경우에는 내 계정을 통해 광고 쪽지나 광고 글이 많이 발생합니다.

예방 및 대처

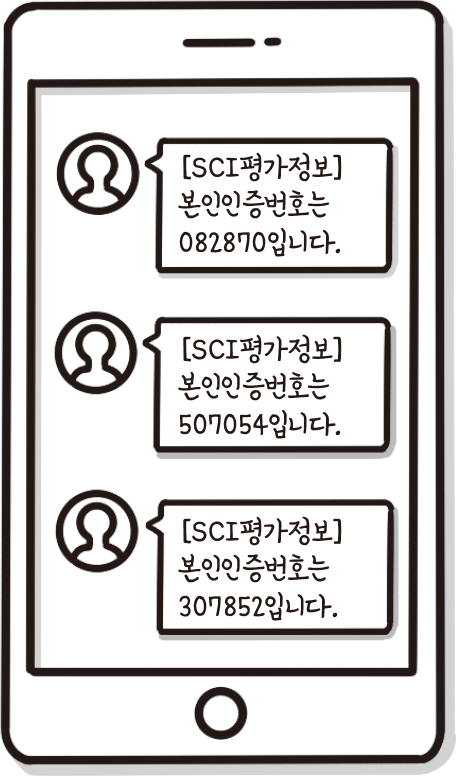

크리덴셜 스터핑에 당하지 않으려면 사용하는 웹사이트나 애플리케이션마다 서로 다른 아이디와 비밀번호를 이용해야 합니다. 내가 알지도 못하는 다양한 곳에서 유출 사고가 발생하는 시대입니다. 사용하는 아이디와 비밀번호가 이미 외부로 유출되었다면, 추가 피해를 막기 위해 동일한 아이디와 비밀번호를 사용하는 서비스의 모든 비밀번호를 바꿔야 합니다. 또한, 웹사이트나 애플리케이션에서 서로 다른 방식을 혼합해 인증하는 2차 인증(2-Factor Authentication)을 지원한다면 2차 인증을 적용하는 것이 필요합니다. 2차 인증의 가장 간편한 예로는 휴대폰으로 송부되는 본인 확인 인증 번호(대개 4자리~6자리 숫자)가 있습니다.

여러분이 은행 앱을 통해 이체하거나 큰 액수를 결제할 때 문자 메시지로 당사자 여부를 확인하는 경우가 있습니다. 이런 방식으로 기존의 내가 알고 있는 지식 기반인 아이디와 비밀번호(1차 인증) 이외에도 추가로 가지고 있는 스마트폰에 문자를 보내 소유하고 있는 물건으로 추가 인증(2차 인증)을 하는 방식입니다. 만약 해당 사건도 2차 인증을 적용했다면 해커가 S 클라우드를 접속할 때 문자를 받았겠죠?

“해커가 해킹하려고 하는데 인증을 허용하실 건가요?”

그러면 당연히 ‘아니요’를 클릭하고 해당 연예인은 안전하게 개인정보를 지킬 수 있었을 것입니다.

한 줄 대응

서로 다른 비밀번호를 사용하고, 2차 인증을 이용하며, 이미 유출되었다면 비밀번호를 변경한다!

'컴퓨터·IT > <삐뽀삐뽀 보안 119>' 카테고리의 다른 글

| 06. 광고만 봤는데 감염이 되었어요. (2) | 2022.09.20 |

|---|---|

| 05. 제가 저작권 위반으로 고소를 당한다고 해요. (4) | 2022.09.19 |

| 03. 암호화된 비밀번호가 도난당했는데 왜 위험한가요? (3) | 2022.09.16 |

| 02. 불법 AP로는 무엇을 할까요? (3) | 2022.09.15 |

| 01. 무료 와이파이는 무조건 좋은 것이 아닌가요? (1) | 2022.09.14 |

댓글